操作步骤:

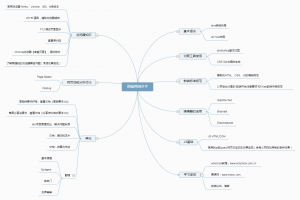

一、图片添加

尺寸:【1280、1360、1366、1440、1600、1920】(命名时在后面加后缀)

路径:/opt/ci123/www/html/cms/index/styles/images

注:为兼容浏览器,设计处理图片时需将中间白色区域向右延伸1px,实际宽度为961px。

广告栏高度:60px

导航栏高度:40px

顶部60px高度之后需要预留40px高度的空间给导航栏

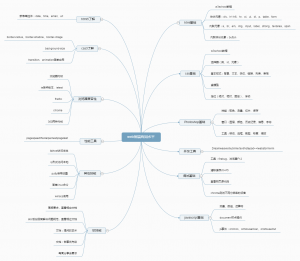

二、JS修改

路径:/opt/ci123/www/html/cms/index/styles/js

目前最新js文件:add_new_201511021107.js

原始js文件:add_new.js

1、拷贝一份最新的文件,在其基础上修改;

2、修改时一般只需修改时间的if判断条件(如果是间隔天数请参考add_new_201509089.js,如果是连续区间天数请参考add_new.js)

3、需要编辑提供新的背景图片的链接地址

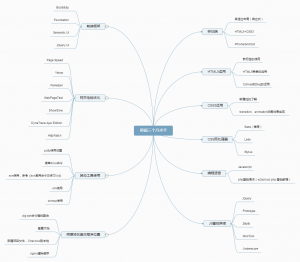

三、HTML修改

路径:/opt/ci123/www/html/cms/index/templates

需最终修改的线上文件:index_v15.html

1、将文件拷贝到index_v15_gff.html上,在测试页面上修改,预览

cp index_v15.html index_v15_gff.html

预览地址:http://www.ci123.com/index/index_v15_gff.php

2、在页面中搜索"add_new",修改js命名

<script type="text/javascript" src="/index/styles/js/add_new.js"></script>

3、测试页面确认无误后,再在index_v15.html上重复上一步操作(为保险可将index_v15.html另外复制一份)

四、最后在ci123管理后台更新首页

地址:http://nimda.ci123.com/index.php